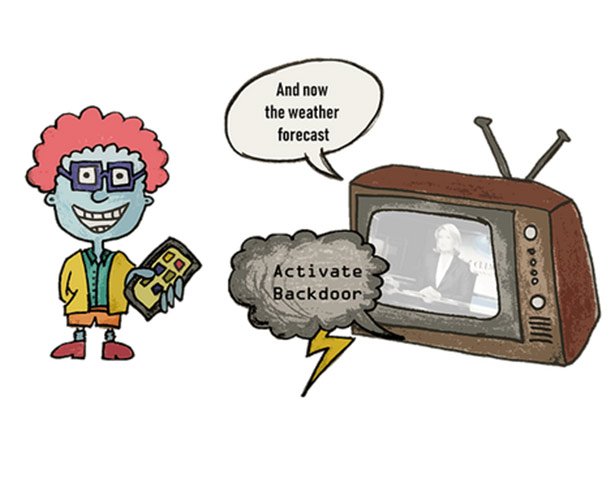

Wir hören was Harmloses, der Sprachassistent jedoch bekommt einen für uns unhörbaren Befehl. © Holz et al./ Ruhr-Universität Bochum

Manipulation erfolgreich

Ob und wie eine solche Manipulation funktioniert, haben die Bochumer Forscher in einem Experiment ausprobiert. Sie versteckten Audiobefehle in nicht für Musik genutzten Kanälen von MP3-Dateien. Die hinzugefügten Komponenten klingen für den Menschen wie zufälliges Rauschen, das im Gesamtsignal nicht oder kaum auffällt. „Wenn das Gehör damit beschäftigt ist, einen lauten Ton einer bestimmten Frequenz zu verarbeiten, können wir für einige Millisekunden auf dieser Frequenz andere, leisere Töne nicht mehr wahrnehmen“, erklärt Holz‘ Kollegin Dorothea Kolossa.

Im Test versteckten die Forscher beliebige Befehle in unterschiedlichen Arten von Audiosignalen, etwa in Sprache, Vogelgezwitscher oder Musik. Die so manipulierte Audiodatei spielten sie in das Spracherkennungssystem Kaldi ein – die Software, die in Alexa und anderen digitalen Assistenten eingesetzt wird. Das Ergebnis: Das Spracherkennungssystem verstand die versteckten Befehle und führte sie aus.

Assistentensysteme sicherer machen

„Als eines von vielen Beispielen, wo ein solcher Angriff ausgenutzt werden könnte, kann man sich einen Sprachassistenten vorstellen, der Online-Bestellungen ausführen kann“, sagt Holz. „Wir könnten eine Audiodatei, etwa einen Song, der im Radio abgespielt wird, so manipulieren, dass sie den Befehl enthält, ein bestimmtes Produkt einzukaufen.“ Hat der Assistent Zugriff auf Komponenten eines Smarthome, könnte ein Angreifer so auch den Befehl erteilen, beispielsweise ein Türschloss oder eine Jalousie zu öffnen.

Mit ihren Experimenten wollen die Forscher mögliche Risiken aufzeigen und dazu beitragen, dass Sprachassistenten auf Dauer robuster gegen solche Angriffe werden. Für die jetzt vorgestellte Audiomanipulation sei es etwa denkbar, dass die Systeme berechnen, welche Anteile eines Audiosignals für Menschen nicht hörbar sind, und diese entfernen. „Allerdings gibt es sicher auch andere Möglichkeiten, um die geheimen Befehle in den Dateien zu verstecken, als das MP3-Prinzip“, erklärt Kolossa. Und die würden wieder andere Schutzmechanismen erforderlich machen.

Gefahr noch gering, aber vorhanden

Noch ist die Gefahr durch solche Audio-Angriffe eher gering, wie die Forscher betonen. Denn meist sind Sprachassistenten derzeit nicht in sicherheitsrelevanten Bereichen im Einsatz, sondern dienen lediglich dem Komfort. Doch das könnte sich in Zukunft ändern. „Da die Systeme aber immer ausgefeilter und beliebter werden, muss weiter an den Schutzmechanismen gearbeitet werden“, sagt Holz.

Zudem bekam das Spracherkennungssystem in ihren Tests die manipulierte Audiodatei noch per Kabel und nicht akustisch über die Luft. In künftigen Studien wollen die Forscher aber zeigen, dass der Angriff auch funktioniert, wenn das Signal über einen Lautsprecher abgespielt und durch die Luft zum Sprachassistenten transportiert wird. „Durch die Hintergrundgeräusche wird der Angriff nicht mehr ganz so effizient sein“, vermutet Holz‘ Kollegin Lea Schönherr. „Aber wir gehen davon aus, dass es immer noch funktioniert.“

Beispiele für die manipulierten Audiodateien und weitere Erklärungen kann man sich auf der Website der Forscher anhören.

(Ruhr-Universität Bochum, 25.09.2018 – NPO)

25. September 2018