In der Kryptografie geht es darum, eine Nachricht so zu verändern, dass das Ergebnis für Außenstehende zwar nicht mehr verständlich ist, Eingeweihte es aber zurückübersetzen können. Jede Nachricht wird im Computer durch eine Abfolge der Ziffern Null und Eins, sogenannte Bits, dargestellt. Ziel in der Kryptografie ist es, eine gegebene Abfolge von Nullen und Einsen nach einem bestimmten Verfahren umzubauen.

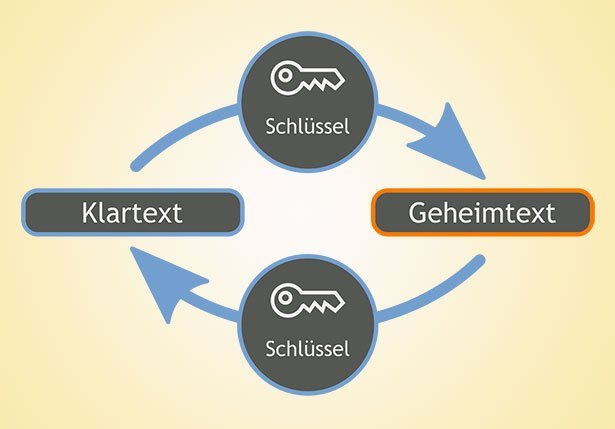

Das Verfahren umfasst zum einen eine Verschlüsselungsvorschrift, eine generelle Anleitung, die allgemein bekannt ist; zum anderen einen Schlüssel, eine spezielle Ergänzung zu der Vorschrift, die in jedem Einzelfall anders aussieht und möglichst geheim bleiben sollte. Die geschickte Kombination aus Vorschrift und Schlüssel macht ein Verschlüsselungsverfahren erst gut und sicher.

Blockweise verschlüsselt

Gregor Leander beschäftigt sich konkret mit sogenannten symmetrischen Verschlüsselungsverfahren, bei denen sowohl der Absender einer Nachricht als auch der Empfänger den Schlüssel besitzt, der zum Chiffrieren und Dechiffrieren der Nachricht nötig ist. „In der Praxis werden so gut wie alle Daten mit symmetrischen Verfahren verschlüsselt, weil sie sehr schnell sind“, sagt der IT-Experte. „Lediglich zum Austauschen des Schlüssels zwischen Sender und Empfänger benutzt man andere Verfahren.“

Unter den symmetrischen Verschlüsselungsverfahren konzentriert sich Leander auf sogenannte Blockchiffren, bei denen die zu verschlüsselnde Nachricht in Blöcke zerteilt wird und die Verschlüsselung blockweise stattfindet. Die Blöcke haben jeweils eine feste Länge. Ihre Verschlüsselung besteht oft aus mehreren Runden: Ein Block aus den Ziffern Null und Eins wird mehrfach hintereinander nach einer bestimmten Vorschrift mithilfe des Schlüssels verändert.

„Das ist zum einen einfach zu programmieren“, erklärt Leander. „Außerdem erkennen wir bei einem Verfahren nach diesem Muster besser, warum es funktioniert, das heißt, warum es sicher ist.“

Knacken durch Ausprobieren

Weil die Verschlüsselungsvorschrift solcher Verfahren allgemein bekannt ist, besteht das Ziel für Angreifer darin, den Schlüssel herauszufinden. Theoretisch ist das durch stumpfes Ausprobieren möglich. Denn auch der Schlüssel besitzt eine feste Länge und ist aus Computersicht ebenfalls nur eine Abfolge der Ziffern Null und Eins.

Kennt man einen Klartext und das, was das Verschlüsselungsverfahren daraus gemacht hat, muss man der Verschlüsselungsvorschrift also bloß jeden möglichen Schlüssel vorsetzen, das heißt, jede mögliche Abfolge von Nullen und Einsen von der Länge des Schlüssels – bis man denjenigen Schlüssel gefunden hat, der den bekannten Klartext in den bekannten Geheimtext verwandelt. Um zu verhindern, dass Angreifer genau das tun, wählt man in der Praxis Schlüssel aus, die so lang sind, dass das Durchprobieren aller möglichen Abfolgen von Bits unvorstellbar lange dauern würde.

Es geht aber auch anders…

RUBIN/ Aeneas Rooch, Ruhr-Universität Bochum

Stand: 29.07.2016