Computer hacken mit einem Laserstrahl – das klingt wie eine Szene aus James Bond, ist aber tatsächlich machbar, wie IT-Forscher demonstriert haben. Dabei gelang es ihnen, mittels Laser Daten über die Leuchtdioden des Rechners an sein System zu übertragen und Daten abzuzapfen. Diese Form des Angriffs ist selbst bei vom Netz abgekoppelten Rechnern möglich. Sicherheitskritische Systeme sollte daher immer auch optisch abgeschirmt sein, erklären die Forscher.

Typischerweise sind sicherheitskritische Computer oder Netzwerke vom Internet oder internen Netzen isoliert. Bei diesem sogenannten Air-Gapping haben die Systeme weder drahtgebundene noch drahtlose Verbindungen zur Außenwelt. Das soll netzgebundene Hackerangriffe verhindern – eigentlich. Doch der Angriff auf den Softwarelieferanten SolarWind vor einem Jahr demonstrierte, dass selbst Hochsicherheitsrechner angreifbar sind, wenn ihre Software von externen Firmen stammt.

Beim SolarWind-Hack hatten Hacker eine Hintertür in eine Software eingebaut, die dann an zehntausende Firmen und mehrere US-Behörden geliefert worden war. Sind deren Rechner dann nicht vollständig isoliert, können sensible Daten abgezogen oder manipuliert werden.

Geräte-LEDs als Angriffspunkt

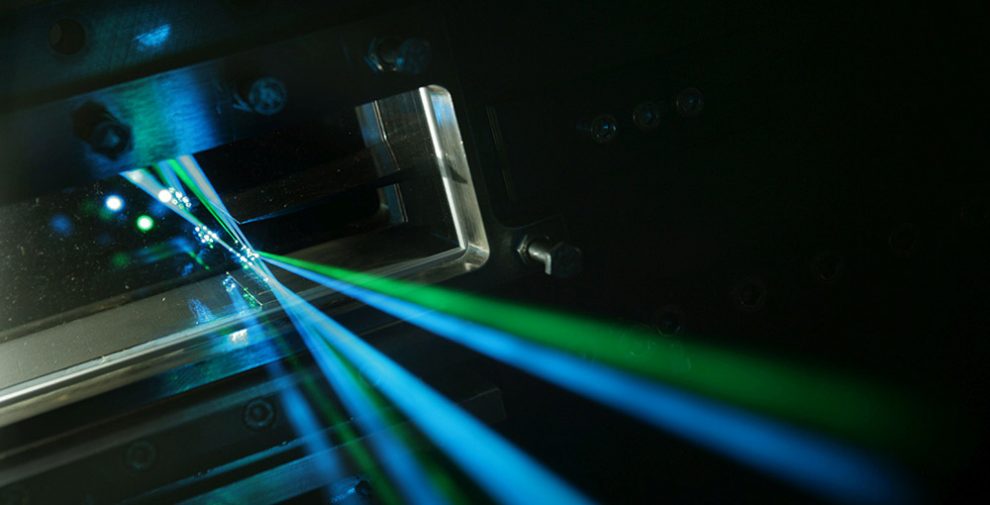

Doch selbst mit Air-Gapping geschützten Systemen können Hacker Daten entlocken oder ihnen Befehle senden, wie nun IT-Forscher um Niclas Kühnapfel von der TU Berlin im Projekt LaserShark demonstrieren. Sie haben herausgefunden, wie leicht sich isolierte und mittels Lieferketten-Hack schon vorbereitete Geräte über optische Signale manipulieren lassen. Nötig sind dafür nur ein starker Laser und ein Zielgerät, dessen Leuchtdioden auf bestimmte Weise verschaltet sind.

„Die versteckte optische Kommunikation nutzt Leuchtdioden, wie sie bereits in Geräten verbaut sind, beispielsweise zur Anzeige von Statusmeldungen an Druckern oder Telefonen“, erklärt Koautor Christian Wressnegger vom Karlsruher Institut für Technologie. Diese LEDs sind zwar eigentlich nicht für den Empfang von Licht bestimmt, reagieren aber bei Laserbestrahlung mit Spannungsänderungen. „Wenn die LED im General-Purpose I/O-Modus arbeitet, dann können diese Spannungen von der Firmware registriert werden“, erklären die Forscher.

Ihren Tests zufolge trifft dies auf 48 Prozent der gängigen Geräte zu, darunter LEDs von Telefonen, W-LAN-Routern oder Kleinrechnern. Wurde dann noch über einen Lieferketten-Hack ein entsprechender Befehl in die Firmware eingeschleust, lässt sich über die optischen Laserpulse so im Prinzip das gesamte System fernsteuern. „Ein normales Update der Firmware reicht schon aus, um unbemerkt den Code für das Senden und Empfangen von Daten über die Leuchtdioden einzuschmuggeln“, so Kühnapfel und sein Kollegen.

Datenklau aus 25 Metern Entfernung

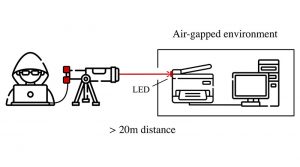

Wie gut ein solcher optischer Angriff in der Praxis funktioniert, haben die Wissenschaftler bereits ausprobiert. Dafür nutzten sie starke, für Lasergravuren eingesetzt Laser, deren Strahl sie aus 25 Metern Entfernung auf anfällige Geräte wie Telefone, Rechner vom Typ Raspberry Pi und W-LAN-Router richteten. Für die Rückübertragung der sensiblen Daten nutzte der zuvor einschleuste Code eine Art Morsesystem: Die LED blinkte kurz für eine digitale Null und länger für eine Eins.

Dieses einfache System reichte aus, um eine bidirektionale Datenverbindung mit immerhin 18,2 Kilobit pro Sekunde einwärts und 100 Kilobit pro Sekunde auswärts zu erhalten. „Bei dieser Datenraten kann man innerhalb von Minuten Megabytes an Daten transferieren und damit eine ernsthafte Gefahr selbst für Air-Gap-Systeme darstellen“, sagen die Forscher. Voraussetzung ist allerdings, dass eine freie Sichtlinie zu den angreifbaren LEDs besteht.

„Unser Projekt LaserShark zeigt damit, wie wichtig es ist, sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut zu schützen“, sagt Wressnegger. (37. Annual Computer Security Applications Conference (ACSAC), doi: 10.1145/3485832.348591, Preprint-PDF)

Quelle: Karlsruher Institut für Technologie