Gefährliche Vernetzung: Ein versteckt im Auto eingebaute Software birgt Sicherheitsrisiken. Diese Lücken könnten Hacker nutzen, um Fahrzeuge fernzusteuern. Angriffspunkt ist ein Programm, das Hersteller einbauen, um das Handy mit dem Fahrzeug zu koppeln. Diese meist deaktivierte Software, kann einfach aktiviert werden und so Zugang zum Zentralcomputer gewähren, wie ein Experiment demonstriert.

Seit einiger Zeit entwickelt sich ein Trend in der Automobilindustrie: In Fahrzeugen wird vermehrt Software verbaut, die auf das Internet zugreift. Ein gängiges System ist Mirror Link, ein Regelsystem, das dazu dient Smartphones mit den sogenannten In-Vehicle-Infotainment Systemen (IVI) zu verbinden. Dadurch können Fahrer ihre Soundanlage, Navigationsgeräte und Ähnliches einfacher mit dem Handy verbinden und steuern.

Versteckte Software

Mirror Link wurde von einem Konsortium entwickelt, dem 80 Prozent der Automobilhersteller angehören. Diese Software wird bisher zwar in die Fahrzeugcomputer eingebaut, aber von vielen Herstellern deaktiviert, weil sie entweder ein anderes System nutzen, um die Geräte mit dem Smartphone zu verbinden, oder weil sie nur einen Prototyp verbaut haben, der später erst aktiviert werden soll.

Damon McCoy von der New York University und sein Team haben nun getestet, wie schnell die diese im Autocomputer versteckte Software von außen aktiviert werden kann – um so Zugang zum Zentralcomputer und beispielsweise zum Navigationsgerät zu erhalten

Hacken für Anfänger

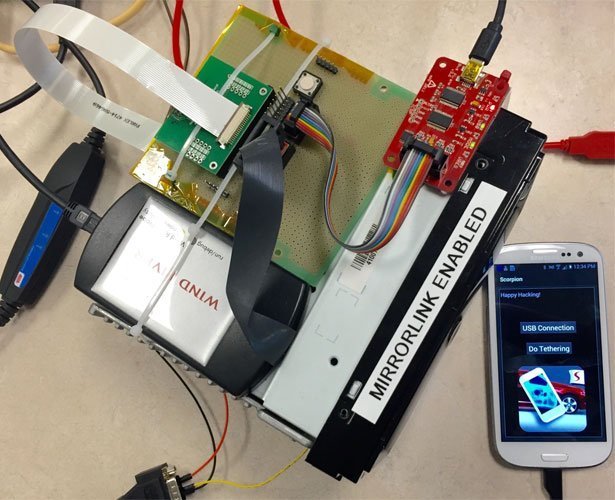

Um die Sicherheit der Systeme zu überprüfen, hackte sich das Team um McCoy nur mit Hilfe eines Handys und einer App in das Regelsystem Mirror Link ein. Sie beschafften sich dazu ein Auto des Baujahres 2015, das sie für die Experimente nutzten. In diesem Modell war Mirror Link von Seiten des Herstellers deaktiviert.

Die Forscher nutzen als Hilfe zur Aktivierung lediglich Anleitungen, die im Internet öffentlich zugänglich sind. “Es gibt dort viele öffentlich zugängliche Instruktionen, wie man Mirror Link freischalten kann“, erklärt McCoy. „Allein eines der Anleitungsvideos auf Youtube wurde schon mehr als 60.000 Mal angesehen.“

Auf Basis dieser Informationen kreierten McCoy und sein Team eine App, die auf Mirror Link zugreift, um zu testen, ob Sicherheitslücken bestehen.

„Zugang zum, Zentralsystem“

Und tatsächlich: Den Forschern gelang es ohne Probleme, Mirror Link mit ihrer App zu aktivieren. War diese Software erst einmal aktiviert, ist das laut McCoy ein Sprungbrett für die Hacker, um ein Auto zu kontrollieren. „Im einfachsten Falle lassen sich so die Angaben des Navigationsgeräts manipulieren“, erklären die Forscher. Gelingt es jedoch, weitere Sicherheitsmaßnahmen zu überwinden, könnten auch sicherheitsrelevante Funktionen, wie zum Beispiel das Antiblockiersystem des Fahrzeugs, behindert werden.

Nach Ansicht der Forscher demonstriert ihr Versuch, dass auch Laien die Software im Auto aktivieren können. Möglich machen das unter anderem die allgemein zugänglichen Anleitungen im Internet. McCoy sagt auch, dass „Tuner – also Menschen oder Unternehmen, die Autos umbauen, eventuell unwissentlich Hacker motivieren, indem sie die unsicheren Funktionen frei schalten“.

Studie soll Autohersteller wachrütteln

Auf Anfrage lehnte es der Autohersteller des Testfahrzeugs ab, seine Sicherheitsstrategie zu veröffentlichen. Dies begründete er damit, dass er Mirror Link nicht der Öffentlichkeit freigegeben hatte. Die Forscher hoffen jedoch, dass ihre Ergebnisse die Problematik öffentlich machen. Ihre Studie soll zeigen, dass Fahrer potentiell unsichere Systeme trotzdem aktivieren, bevor es überhaupt IVI Protokolle gibt und beispielsweise Mirror Link ausgereift und sicher ist.

(NYU Tandon School of Engineering, 05.09.2016 – HDI)