August 2010, im Luftraum über der US-Hauptstadt Washington. Ein Helikopter der US-Navy fliegt langsam über die Außenbezirke der Stadt und kreuzt dabei auch die Einflugschneise der Andrews Air Force Base – den Flughafen, von dem aus die Maschine des US-Präsidenten normalerweise startet. Dennoch: Auf den ersten Blick ist an dieser Begebenheit nichts Besonderes, denn Militärvehikel haben in der Regel eine Ausnahmegenehmigung für diesen geschützten Luftraum.

Fire Scout antwortet nicht…

In diesem Fall allerdings war der Ausflug des Navy-Hubschraubers so nicht geplant – und ein Pilot war auch nicht an Bord. Denn es handelte sich um eine Drohne des Typs Fire Scout, ein rund 1,5 Tonnen schweres und gut neun Meter langes unbemanntes Fluggerät. Ihr Pilot saß kilometerweit entfernt in einem Kontrollzentrum der Navy und musste hilflos mit ansehen, wie seine Drohne unkontrolliert in den Washingtoner Luftraum driftete.

Was war passiert? Durch ein Software-Problem hatte das Kontrollzentrum den Kontakt zu ihrem Flugvehikel verloren und auch der für solche Fälle eingebaute Rückkehrbefehl versagte. „Wenn wir den Kontakt mit dem Fire Scout verlieren, gibt es ein Programm, das ihn sofort zur Flugbasis zurückkehren lässt und landet“, erklärte Navy-Sprecher Danny Hernandez nach dem Zwischenfall. „Aber das passierte in diesem Fall nicht.“ Warum, wurde nicht verraten.

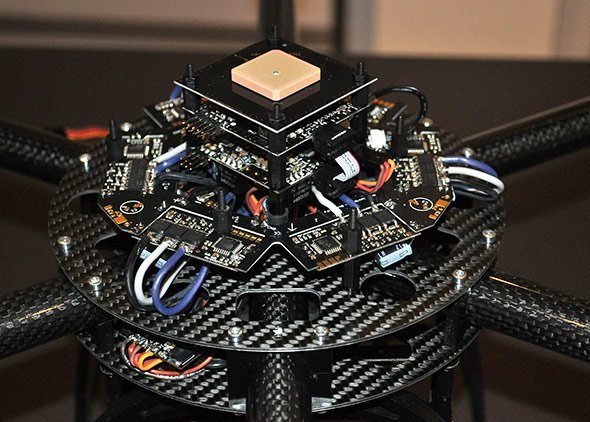

Schwachstelle Kommunikation

Der Vorfall demonstriert sehr deutlich eine große Schwachstelle der Drohnen – egal ob militärisch oder zivil: ihre Kommunikation. Denn sowohl die Funksignale von Fernbedienung zur Drohne als auch die GPS-Signale, die das Fluggerät für ihren Kurs auswertet, sind anfällig. Sie können wie im vorherigen Beispiel durch eine Fehlfunktion ausfallen, aber auch geblockt oder sogar manipuliert werden.