Letztlich sind die Lauscher heute aber oft gar nicht mehr so sehr an den Inhalten der Kommunikation interessiert, sondern an den Mustern. Wer beispielsweise in Deutschland wohnt und regelmäßig E Mails mit Afghanistan austauscht, macht sich verdächtig – egal ob der Text in den Mails verschlüsselt ist oder nicht. Man spricht hier auch von Metadaten.

Sortiert nach Verhaltensmustern und Sprache

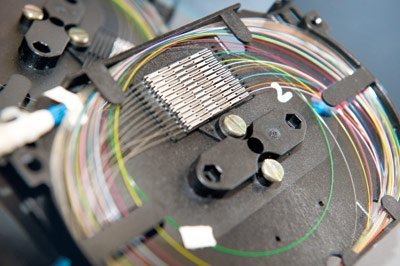

Das eigentliche Abhören erfolgt unter anderem mit dem Programm TEMPORA, das von dem englischen Nachrichtendienst GCHQ (British Government Communications Headquarters) betrieben wird; über England läuft das Gros der transatlantischen Hochgeschwindigkeitskabel. Darüber hinaus gibt es Analyseprogramme, die die Daten aus den verschiedenen Quellen für Nachrichtendienstler aufbereiten. So können etwa Verhaltensmuster erkannt werden – beispielsweise E-Mails, die verschlüsselt sind und aus dem Jemen stammen.

Die Programme können aber auch Nachrichten nach Sprachen sortieren – beispielsweise alle E-Mails aus den Niederlanden auf Paschtu, einer afghanischen Sprache. Bekannt geworden sind unter anderem „XKeyscore“ und ein Programm mit dem nicht gerade vertrauenerweckenden Namen „Boundless Informant“ (grenzenloser Informant). Die Programme werden nicht nur von der NSA, sondern von den sogenannten Five Eyes genutzt – dies ist eine im Zweiten Weltkrieg entstandene Allianz der Nachrichtendienste von Australien, England, Kanada, Neuseeland und den USA.

Nur ein kleiner Schritt zu Orwells „Big Brother“

Die abhörenden Länder, das heißt insbesondere England und die USA, geben den Kampf gegen den weltweiten Terrorismus als Motivation für das massive Abhören an. Es wäre aus meiner Sicht naiv zu sagen, dass man diese Begründung vollständig vom Tisch wischen kann. Dennoch ist mit der bisher bekannt gewordenen elektronischen Überwachung ein Maß erreicht, von dem es nur ein winziger Schritt zu Orwellschen Missbrauchsszenarien ist.