„Wir haben festgestellt, dass es eine wiederkehrende Struktur gibt, wie diese Angreifer vorgehen“ sagt Beyah. „Die bösen Jungs hatten beispielsweise alle Bodyguards an der Tür. Das ist nicht normal für Cloud-Speicherung und wir haben diese Struktur verwendet, um sie zu erkennen.“ Mithilfe ihres Werkzeugs konnten die Forscher so 140.000 Sites auf mehr als 20 Cloud-Hosting-Plattformen scannen.

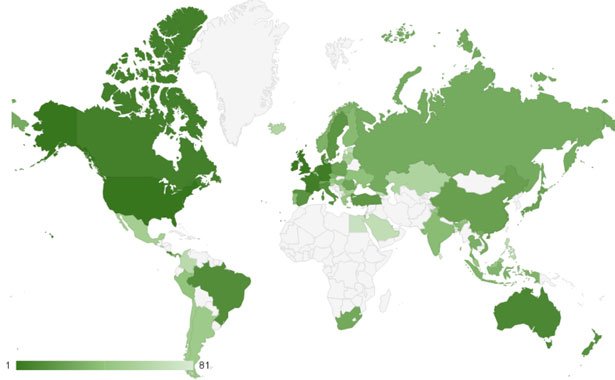

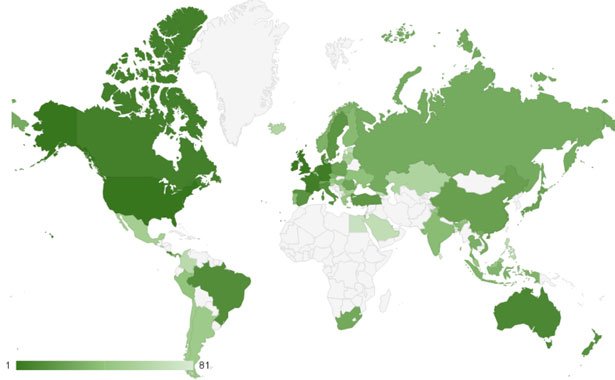

Die Karte zeigt die Länder, in denen die Forscher die meisten verseuchten Clouddepots entdeckten. © Xiaojing Liao, Georgia Tech

700 böswillige Daten entdeckt

Das Ergebnis: Etwa zehn Prozent der Cloud-Speichereinheiten waren in irgendeiner Weise verändert worden, wie die Forscher entdeckten. Die Palette der Angriffe war dabei breit gefächert: Von Phishing über Drive-by-Downloads bis hin zu gefälschter Antivirus- und Computer-Update-Software.

Insgesamt entdeckten die Forscher etwa 700 aktive Depots mit böswilligen Inhalten. „Sie sind allgegenwärtig in der Cloud“ sagt Beyah. „Wir fanden Probleme in jedem einzigen Hosting-Dienst, den wir untersucht haben. Wir glauben, dass dies ein erhebliches Problem für die Cloud-Hosting-Branche ist.“

Hacker nutzen Angriffsfläche

Nach Meinung der Forscher nutzen Kriminelle aus, dass es schwer es ist, riesige Speicher zu scannen. Betreiber von Cloud-Hosting-Diensten könnten nach Meinung der Forscher nicht über die erforderlichen Ressourcen verfügen, um Tiefenscans durchzuführen, die Bars finden würden. Zudem könnten ihre Möglichkeiten der Datenüberwachung durch Dienstleistungsvereinbarungen eingeschränkt sein.

Dies könnte Hackern einfach die Türen öffnen: In einigen Fällen eröffnen sie einfach einen eigenen Account und beginnen, ihre Software zu hosten. In anderen Fällen verstecken sie ihren schädlichen Inhalt in den Cloudspeicher bereits existierender renommierter Cloudanbieter

Gut versteckte Einzelteile

Angreifer nutzen aber auch weitere Tricks, um sich zu verstecken. So teilen sie ihre Schadsoftware in verschiedene Stücke auf und speichern diese in getrennten Clouddepots. Dadurch werden sie von traditionellen Anti-Viren-Scans nicht gefunden.

„Wenn Sie die Komponenten schrittweise scannen, sehen Sie nur einen Teil der Malware und der Teil, den Sie sehen, ist möglicherweise nicht bösartig“, so Beyah. Gleichzeitig schütze das Mischen von schlechten und guten Inhalten die Schadsoftware davor, dass sie auf der schwarzen Liste der Anbieter lande. Erst wenn ein Angriff gestartet werden soll, setzen sich die verschiedenen Teile der Malware zusammen.

BarFinder auch für ein größeres Publikum?

Um die Cloud-basierten Daten vor solchen Angriffen zu schützen, empfiehlt Beyah gängige Abwehrmechanismen einschließlich des häufigen Nachrüstens von Systemen und entsprechenden Konfigurationseinstellungen. Die Forscher haben die Cloud-Anbieter bereits von ihren Ergebnissen und den möglichen Angriffspunkten informiert.

In Zukunft möchten die Forscher ihren Bar-Scanner gerne einem breiteren Nutzerkreis zur Verfügung stellen. Sie könnten sich vorstellen, die Technik für ein Sicherheitsunternehmen lizensieren zu lassen oder den Scanner als Open-Source-Werkzeug zur Verfügung zu stellen.

„Angreifer sind sehr klug, und wenn wir die Dinge sicherer machen und die Cloud-Infrastruktur für sie schwerer angreifbar, dann werden sie sich bald etwas Neues einfallen lassen“, sagt Beyah „In der Zwischenzeit macht jedes System, das wir sichern können, das Internet ein bisschen sicherer.“

(Georgia Institute of Technology, 20.10.2016 – HDI)

20. Oktober 2016